PPT-Protection Anti-DDoS et Menaces Avancées

Author : atomexxon | Published Date : 2020-06-15

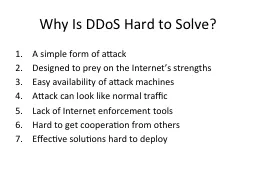

Jonathan BOURGAIN Expert DDOS et advanced Threat chez Arbor Networks E tat de lart des architectures de protection antiDDoS POUVEZ VOUS REPONDRE A CES QUESTIONS

Presentation Embed Code

Download Presentation

Download Presentation The PPT/PDF document "Protection Anti-DDoS et Menaces Avanc�..." is the property of its rightful owner. Permission is granted to download and print the materials on this website for personal, non-commercial use only, and to display it on your personal computer provided you do not modify the materials and that you retain all copyright notices contained in the materials. By downloading content from our website, you accept the terms of this agreement.

Protection Anti-DDoS et Menaces Avancées: Transcript

Download Rules Of Document

"Protection Anti-DDoS et Menaces Avancées"The content belongs to its owner. You may download and print it for personal use, without modification, and keep all copyright notices. By downloading, you agree to these terms.

Related Documents