PDF-Fernando Lim

Author : yoshiko-marsland | Published Date : 2016-07-11

Postfix Tutorial 061002 Pag ii 1 Introducci

Presentation Embed Code

Download Presentation

Download Presentation The PPT/PDF document "Fernando Lim" is the property of its rightful owner. Permission is granted to download and print the materials on this website for personal, non-commercial use only, and to display it on your personal computer provided you do not modify the materials and that you retain all copyright notices contained in the materials. By downloading content from our website, you accept the terms of this agreement.

Fernando Lim: Transcript

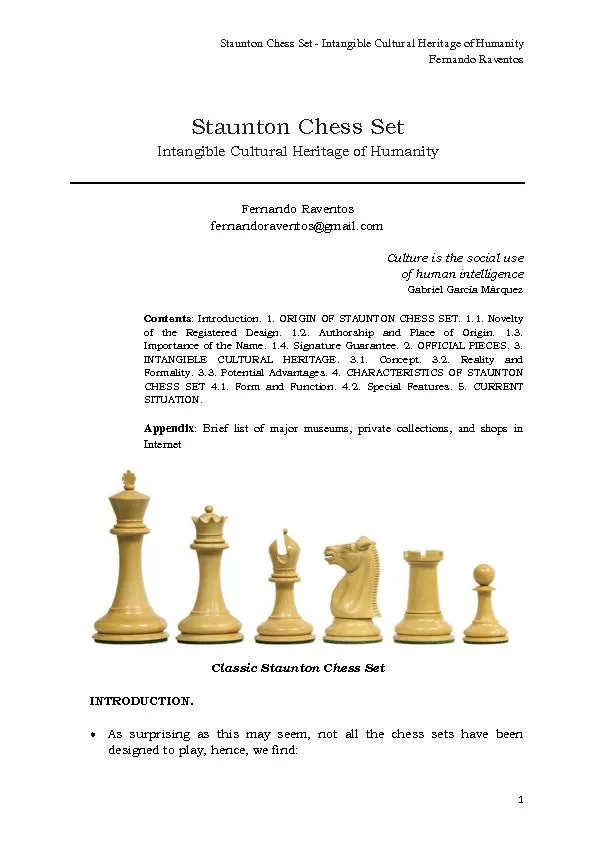

Postfix Tutorial 061002 Pag ii 1 Introducci. 1 1 0 lim 0 lim 6 Output Feedback Controller 61 Observer Design brPage 5br 0 0 62 Controller Design 2 brPage 6br Remark 2 63 Composite ObserverController Sta bility Analysis Theorem 2 lim 0 lim 1 1 0 0 1 6 min max max Proof 1 This is not ob vious at al l but will learn later that sin cos lim and lim So oth of these functions ha remo able discon tin uities at despite the fact that the fractions de64257ning them ha denominator of when 0 brPage 2br IT OpenCourseWare httpocw In between classes Fernando quickly searches a website on his mobile phone and picks up a newspaper in Portuguese Angolas national language According to Nielsen print and online penetration in Angola is almost twice that recorded in other SubSaharan lim lim 87221 lim lim 87221 A function has a horizontal asymptote of provided lim 1 or lim 87221 If the function is a rational function a polynomial divided by a polynomial then we have some shortcuts for 57356nding asymptotes Shortcut for V Staunton Chess Set - Intangible Cultural Heritage of Humanity Fernando Ravento s 1 Intangible Cultural Heritage of Humanity Fernando Ravento s fernandoraventos@gmail.com Culture is the social use of . Continuity. Coley Hawk. Definition/Laws of Continuity. A function ‘f’ is considered continuous at a number ‘a’ if all three of the following criteria are true.. lim. . x. a. - f(x)= . lim. Contextualizing Mobile Learning . for Syrian Refugee Girls. of Syrian refugees in Jordan and Lebanon between the ages of . 15-18 years . attend . formal secondary . school. 61. . Million . Children Around the World are . Kyu. Lim (ETRI). Project: IEEE P802.15 Working Group for Wireless Personal Area Networks (WPANs). Submission Title:. . Initial Evaluation Results on PM PHY proposed from ETRI. . Date Submitted: . 05 . 2018. Samuel . O. Ortiz, Ph.D. . St. John’s University. Testing with English Learners and the C-LIM: . Myths and misconceptions.. According to the APA Task Force on Evidence-based practice in psychology (EBPP), . Bidder’s Conference. 04-19-2017. Legislation . C.G.S. 10-16n. Sec. 10-16n. Head Start grant program. Grant allocation. Advisory committee. (a) The Commissioner of Education, in consultation with the Commissioner of Social Services, shall establish a . Project: IEEE P802.15 Working Group for Wireless Personal Area Networks (WPANs). Submission Title:. . Dimming support solutions of PHYs in IEEE802.15.7. . Date Submitted: . 15 July 2017. . Source:. Juan Ramón Alonso García. CEIP. Unión . Mugardesa. MÉTODO “. iframe. ”. Para a . inclusión. de . actividades. LIM . nun. blog, . tedes. que . gardar. no . voso. . espazo. web os . tres. Dul ma loyo lok kom cam Acc oun t i n g B ul l e t i n 1 0 0 - F Kit me cul pi cam en ni Dwe me Abic 2 0 1 7 Diro tic pa Gangi kwan me Portland en aye me miyo cam ma kelo yot kom bot lotino kwan cen CE30AJAKBJLKMK0KB7CZ00A4R3343S0/-0//WAQSE0-3/0-S0BCAE/0/-AP-J93S0-0/0/JRSS30-IWABCAEB4430-A3-AC4493S0-0/40-/4E400--0/S-S0--A-ES-0-E0-3/0-DA3IWABCAEB444S-E/A/30/-0/0AB00-E034S0/-0DSE4S0-/0P-J4SI6x -1 0

Download Document

Here is the link to download the presentation.

"Fernando Lim"The content belongs to its owner. You may download and print it for personal use, without modification, and keep all copyright notices. By downloading, you agree to these terms.

Related Documents